XML注入攻击的全面指南

什么是XML注入攻击

XML注入攻击是一种针对XML解析器的安全攻击方式,与SQL注入类似,攻击者通过注入恶意的XML代码来操控服务器的行为。XML注入可以分为普通XML注入和XML外部实体(XXE)注入两种类型。普通的XML注入通常利用XML解析的漏洞,在未进行充分输入验证的情况下,攻击者可以通过构造恶意的XML数据来改变系统的行为。

普通XML注入攻击

攻击原理

XML注入攻击的原理与SQL注入相似,都是通过向服务器发送特定格式的数据来触发解析错误,进而实现对系统的控制。假如一个系统在解析用户输入的XML数据时没有进行必要的转义处理,攻击者就可以通过插入额外的XML节点或属性来篡改数据。

如何进行XML注入攻击

例如,在一个用户注册的XML文档中,用户名字段是用户输入的,攻击者可以通过输入特定格式的数据来改变XML结构,从而获得更高权限。

用户输入攻击者可能输入:

user1user2修改后的XML会被解析为:

user1

user2防御措施

- 白名单校验:严格限制用户输入的内容,仅允许安全的字符和格式,通过正则表达式来过滤用户的输入。

- 使用安全的XML库:例如使用dom4j等安全库,这些库会对输入进行自动转义,防止恶意字符的注入。

XML外部实体注入攻击(XXE)

攻击原理

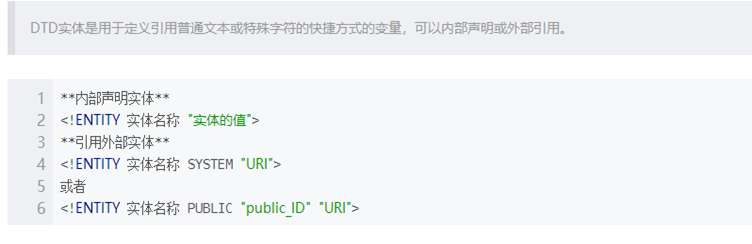

XML外部实体注入攻击是通过引入外部实体来进行攻击。攻击者在XML中声明一个外部实体引用到一个敏感的文件,导致服务器读取该文件并可能泄露内容。

如何进行XXE注入攻击

攻击者通过构造如下的XML文档来读取敏感文件:

joe

&file;```

在这个例子中,password.txt的内容会被加载到XML中,从而泄露给攻击者。

### 防御措施

1. __禁止解析DTD__:通过配置XML解析器来禁止DTD的解析,从而阻止外部实体的加载。

2. __使用安全的解析器配置__:确保解析器在配置上禁止外部实体和参数实体的解析。

## XML内部实体注入攻击

### 攻击原理

内部实体注入攻击利用了XML中的实体扩展特性,通过声明大量的实体来消耗系统资源,导致拒绝服务(DoS)攻击。

### 如何进行内部实体注入攻击

攻击者可能构造如下的XML来进行拒绝服务攻击:

```xml

&lol6;防御措施

- 限制实体个数:通过配置解析器以限制可解析的实体个数和XML输入的大小。

- 禁止DTD解析:同样的,通过禁止DTD解析来防止实体扩展攻击。

XML注入攻击的检测工具

常用工具

- XXE注入Payload在线生成工具:帮助生成测试用的XXE Payload。

- XXE盲注轻量级服务:用于测试和检测XXE盲注。

- Java应用XXE注入漏洞检测工具:专门用于检测Java应用中的XXE漏洞。

结论

XML注入攻击是一种严重的安全威胁,可能导致敏感信息泄露、拒绝服务以及远程代码执行。开发者和安全专家应当充分了解XML注入的原理,并采取有效的防御措施来保护系统的安全。

FAQ

什么是XML注入攻击?

XML注入攻击是利用XML解析器漏洞,通过恶意构造XML数据来操控系统的行为,通常分为普通XML注入和外部实体注入(XXE)。

如何防止XML注入攻击?

可以通过实施白名单校验、使用安全的XML库、禁止DTD解析等措施来防止XML注入攻击。

什么是XXE注入?

XXE注入是一种XML注入攻击方式,利用XML中的外部实体来访问和泄露系统文件。

如何检测XXE漏洞?

可以使用XXE注入Payload在线生成工具和XXE盲注轻量级服务来检测XXE漏洞。

为什么要禁止DTD解析?

禁止DTD解析可以防止外部和内部实体的注入攻击,从而保护系统免受信息泄露和拒绝服务攻击。