深入解析什么是API安全

作者:admin · 2026-02-11 · 阅读时间:7分钟

文章目录

API安全是指保护应用程序编程接口(API)及其数据免受恶意攻击、数据泄露、滥用等威胁的过程。它涉及身份验证、授权、数据加密、输入验证、限流、日志监控等技术手段,确保只有合法用户和应用能够访问API。API安全还要求对API的使用进行严格的管理和审计,防止未经授权的访问和数据篡改。随着API在现代应用中的广泛应用,API安全成为保障系统整体安全的关键环节。

一、API安全:数字世界的生命线防线

API安全并非单一技术,而是围绕API全生命周期(设计、开发、部署、运维、退役)构建的综合性防护策略与技术体系。其核心使命在于:

- 机密性保障:确保敏感数据(用户凭证、支付信息、健康记录)仅被授权方访问

- 完整性维护:防止传输或存储中的数据被未授权篡改

- 可用性守护:抵御DoS攻击,保障API服务稳定运行

- 权限管控:精确实施最小权限原则(每个请求仅获必需权限)

现实警示:2023年某跨国零售商因API未授权访问漏洞泄露1.4亿用户数据,直接损失超3.2亿美元。这绝非个例——Gartner预测:到2025年,API滥用将成为企业数据泄露的主要源头。

二、为何API成为黑客的黄金靶点?

API的天然特性使其面临严峻挑战:

- 暴露面巨大:面向公众开放的API端点数量呈指数级增长

- 数据富集性:API常直接关联核心数据库和业务逻辑

- 自动化弱点:API调用易于脚本化,便于攻击者大规模探测

- 复杂性陷阱:微服务架构下API调用链复杂,安全盲点增多

三、OWASP API Security Top 10:你必须了解的致命威胁

透过权威的OWASP清单,我们看到API安全的核心战场:

- 失效的对象级授权(BOLA)

案例:修改GET /user/123/profile中的用户ID即可访问他人数据

防御:服务端实施资源归属校验 + 用户上下文绑定 - 失效的身份认证

漏洞场景:JWT令牌未校验签名、认证端点可暴力破解

加固方案:强制HTTPS + 强令牌签名(如RS256) + 账户锁定策略 - 过度的数据暴露

典型错误:API响应直接返回数据库全字段(含密码哈希)

修正方案:响应数据动态过滤(如GraphQL字段级控制) - 资源耗尽与速率失控

攻击手法:单个IP发起每秒千次登录请求导致服务瘫痪

防护:API网关集成动态限流(如令牌桶算法) - 失效的功能级授权

危险配置:普通用户API可调用管理员接口DELETE /api/admin/users

解决方案:基于角色的访问控制(RBAC)或属性访问控制(ABAC) - 批量分配漏洞

利用方式:请求中传入{"role":"admin"}提升自身权限

根治方法:严格定义输入模型(如OpenAPI Schema) - 安全配置错误

致命疏忽:生产环境开启Swagger UI且未设密码

最佳实践:自动化配置扫描 + 环境隔离策略 - 注入攻击

传统威胁进化:通过GraphQL参数传递SQL注入载荷

防御体系:参数化查询 + 输入验证引擎(如JOI) - 资产管理不当

影子API风险:遗留测试接口/api/v1/test/user暴露在公网

管控工具:API发现平台(如Traceable, Noname) - 日志与监控缺失

调查困境:被入侵后无法追溯异常API调用链

建设方向:结构化日志 + 实时行为分析(如Elastic SIEM)

四、构建坚不可摧的API安全架构

1. 身份认证与授权双堡垒

- 认证协议:OpenID Connect / OAuth 2.0标准化流程

- 令牌安全:JWT设置短期有效期 + HTTPS强制传输

- 精细授权:

# ABAC策略示例(使用PyCasbin)

e.enforce("user:alice", "data:patient_record", "read", "department:cardiology")2. 数据安全黄金三角

- 加密传输:TLS 1.3+协议强制加密

- 敏感数据脱敏:

// 原始响应

{"ssn": "123-45-6789"}

// 脱敏后

{"ssn": "***-**-6789"}- 隐私合规:GDPR/CCPA数据主体权限映射到API

3. 输入输出安全控制

- Schema验证(OpenAPI 3.0示例):

parameters:

- name: userId

in: path

required: true

schema:

type: string

pattern: '^[a-f0-9]{24}$' # 强制ObjectID格式- 输出过滤:GraphQL字段级权限或JSON响应转换器

4. 运行时防护体系

- API网关核心能力:

- 身份联邦(Auth0, Okta集成)

- Web应用防火墙(WAF)规则集

- 智能限流(按API/用户/IP多维度)

- 服务网格加持:Istio实现mTLS服务间加密

五、超越基础:API安全的进阶实践

- 安全左移:开发阶段即防护

- OpenAPI规范作为唯一可信源

- 自动化API安全测试(Postman+BurpSuite联动扫描)

- 混沌工程红蓝对抗

实战演练:模拟BOLA攻击检测授权漏洞

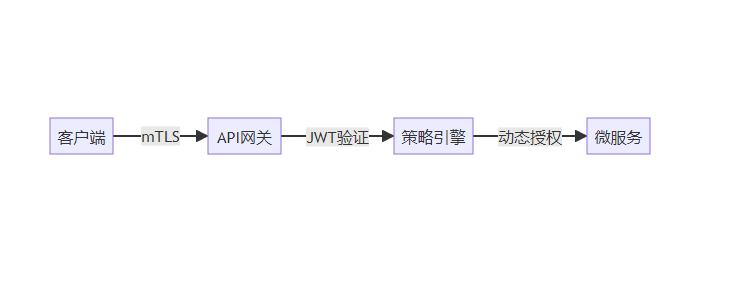

工具链:API攻击模拟平台(如Wallarm FAST) - 零信任架构实施

- 机器身份管理

关键创新:SPIFFE/SPIRE标准实现服务身份自动化颁发

六、面向未来的API安全技术变革

AI正在重塑防御体系:

- 行为分析引擎:使用LSTM模型检测异常调用模式

model = Sequential()

model.add(LSTM(64, input_shape=(time_steps, features)))

model.add(Dense(1, activation='sigmoid')) # 异常概率输出- API安全态势管理(ASPM):跨云API资产可视化与风险评分

- 量子抵抗算法:基于格的加密算法(如CRYSTALS-Kyber)应对未来威胁

总结

API安全从未像今天这样深刻影响企业存亡。当我们将视角从技术细节提升至战略层面,会发现:

- 安全是API设计的首要约束,而非事后补丁

- 自动化安全必须贯穿CI/CD全流程

- 业务逻辑安全成为新战场,标准防护无法覆盖

那些将API安全基因融入产品血脉的组织,正在赢得数字未来的生存权。 每一次API调用不仅是数据的传输,更是信任的传递——只有构筑坚不可摧的安全防线,我们才能在数字浪潮中破浪前行。

热门推荐

一个账号试用1000+ API

助力AI无缝链接物理世界 · 无需多次注册

3000+提示词助力AI大模型

和专业工程师共享工作效率翻倍的秘密

最新文章

- Meta×Google 云计算协议:2025 多云/混合云 API 极速落地 AI 出海成本降 40%

- 【2025】AI 占星报告批量生成器|基于 Astro-Seek API 微调 7B 模型,一键输出每日/每周运势

- 5种最佳API认证方法,显著提升…

- API接口重试的8种方法

- AI 推理(Reasoning AI)优势:超越生成模型的架构、算法与实践指南

- 如何使用 DeepSeek 构建 AI Agent:终极指南

- AI 智能体 ReAct 架构设计模式剖析

- 深入解析谷歌翻译API:基于Gemini的规模化高质量翻译与创新应用

- 2025年小本生意新风口:如何借助 AI 实现低成本高效率创业?

- 使用 python 和 flask 构建 restful api

- rpa vs. api:差异与应用场景

- 微服务 API 安全实战:防护策略与漏洞修复