X-Forwarded-For 多个 IP 的解析与应用

作者:zhilong · 2025-01-24 · 阅读时间:4分钟

获取客户端的真实 IP 地址在现代 Web 应用中至关重要,尤其在多层代理环境下,X-Forwarded-For 头部信息起到了关键作用。本次探讨将深入解析 X-Forwarded-For 的机制、应用场景及防伪策略。

什么是 X-Forwarded-For

X-Forwarded-For 是 HTTP 请求头的一部分,用于标识原始客户端的 IP 地址。通常在代理服务器转发请求时,代理会将客户端 IP 添加到 X-Forwarded-For 头部,以便后续的服务可以识别原始请求来源。

格式和作用

X-Forwarded-For 的格式为一个由逗号和空格分隔的 IP 地址列表,最左侧的 IP 即为原始客户端的 IP。每经过一层代理,代理服务器会将当前连接的客户端 IP 附加到列表的右端。

-

代码示例: “`java

String xff = request.getHeader("X-Forwarded-For");

if (xff != null) {

String[] ipArray = xff.split(",");

String clientIp = ipArray[0].trim();

System.out.println("Client IP: " + clientIp);

}

## 使用场景

### Web 应用中的应用

在 Web 应用开发中,获取客户端 IP 是防止 IP 欺诈、限制服务访问的基础。例如,在一个投票系统中,可以通过限制每个 IP 的投票次数来防止刷票。

### 负载均衡和代理中的应用

在负载均衡和反向代理(如 Nginx)中,X-Forwarded-For 头部可以帮助追踪请求的源头,特别是在多层代理存在的情况下。

## 获取客户端真实 IP

### 基于 X-Forwarded-For 获取 IP

在 Java Web 应用中,除了使用 request.getRemoteAddr(),还可以通过解析 X-Forwarded-For 来获得客户端的真实 IP。

```java

public String getClientIp(HttpServletRequest request) {

String xff = request.getHeader("X-Forwarded-For");

if (xff == null) {

return request.getRemoteAddr();

} else {

return xff.contains(",") ? xff.split(",")[0].trim() : xff.trim();

}

}```

### Nginx 配置支持

为了使 X-Forwarded-For 生效,Nginx 需要进行相应配置:

```nginx

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;```

$proxy_add_x_forwarded_for 会将客户端 IP 附加到请求的 X-Forwarded-For 头部。

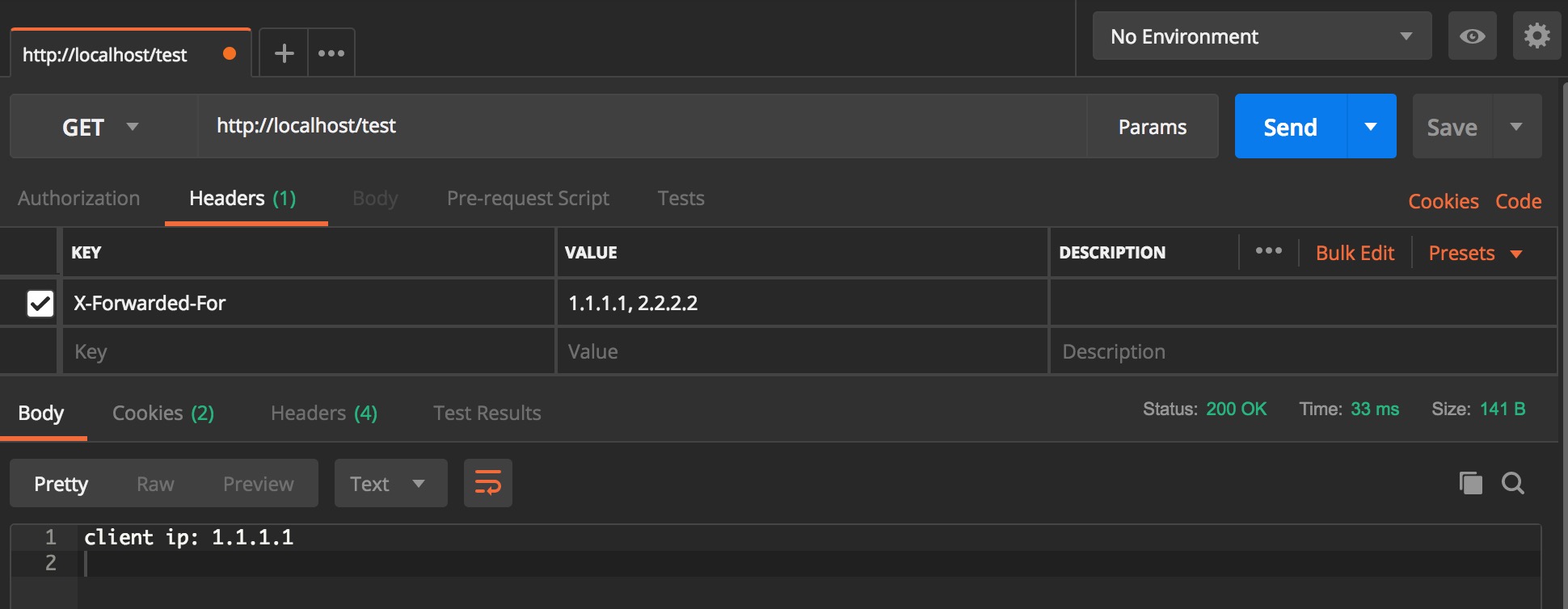

## 伪造 X-Forwarded-For

### 伪造的风险

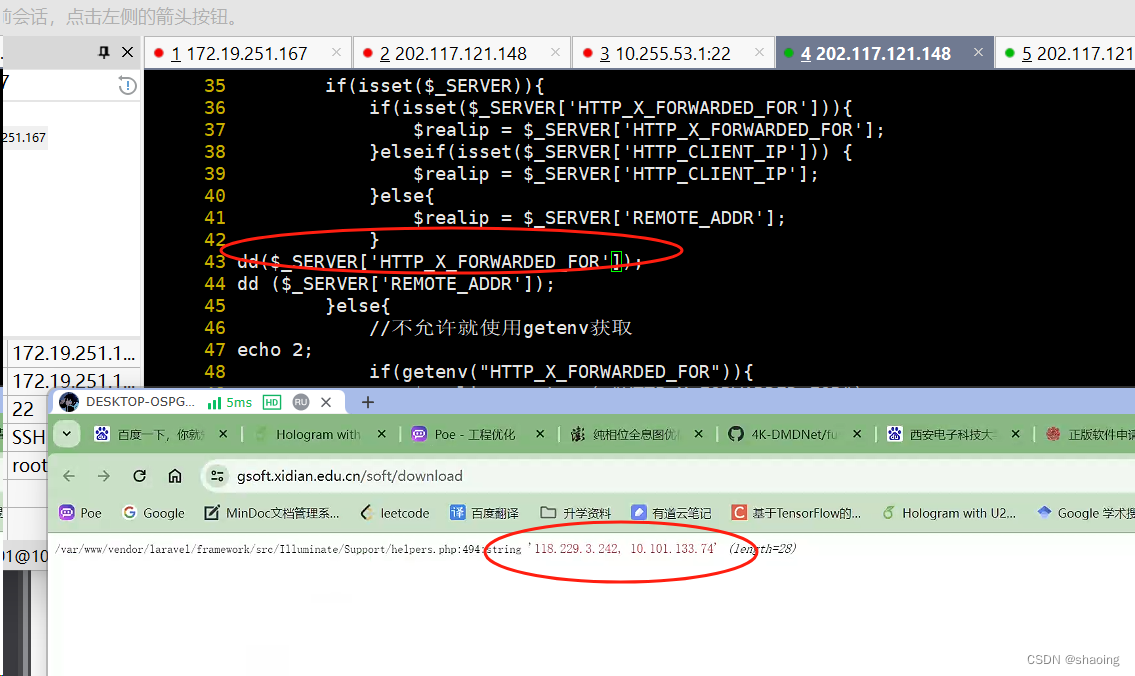

由于 X-Forwarded-For 是请求头的一部分,它可以被客户端伪造。攻击者可以通过类似 Postman 的工具在请求中加入伪造的 X-Forwarded-For 头,从而欺骗服务器获取错误的客户端 IP。

### 可能的影响

伪造的 X-Forwarded-For 可能导致服务器错误地识别访问来源,从而影响基于 IP 的访问限制策略。

## 防范伪造

### Nginx 配置策略

在对外服务的 Nginx 上配置:

```nginx

proxy_set_header X-Forwarded-For $remote_addr;```

使用 $remote_addr 直接获取 TCP 连接的客户端 IP,避免伪造的 X-Forwarded-For 影响。

### Tomcat 的 RemoteIpValve

通过 Tomcat 的 RemoteIpValve,可以实现从右向左遍历 X-Forwarded-For 的 IP 地址,剔除内网 IP 和已知代理 IP,从而获取可信任的客户端 IP。

## 结论

理解和正确使用 X-Forwarded-For 头对于确保 Web 应用的安全和稳定运行是非常重要的。通过合理的配置和策略,可以有效防止 IP 欺诈和伪造带来的风险。

## FAQ

1. __问:什么是 X-Forwarded-For?__

- 答:X-Forwarded-For 是一个 HTTP 请求头,用于标识客户端的原始 IP 地址,特别是在代理服务器环境中。

2. __问:如何防止 X-Forwarded-For 头被伪造?__

- 答:可以在 Nginx 中使用 $remote_addr 替代 X-Forwarded-For,或者使用 Tomcat 的 RemoteIpValve 进行 IP 地址过滤。

3. __问:X-Forwarded-For 在 Web 应用中有哪些应用场景?__

- 答:主要用于获取客户端的真实 IP,防止 IP 欺诈,以及在负载均衡和反向代理中追踪请求来源。热门推荐

一个账号试用1000+ API

助力AI无缝链接物理世界 · 无需多次注册

3000+提示词助力AI大模型

和专业工程师共享工作效率翻倍的秘密

最新文章

- Google DeepMind发布 Genie 3与Shopify:2小时上线电商3D样板间实战

- FLUX.1 Kontext API 使用完全指南:解锁文本驱动的智能图像编辑

- 如何防范User-Agent信息伪装引发的API访问风险

- 苹果支付流程:从零开始的接入指南

- 全面掌握 OpenAPI 规范:定义、生成与集成指南

- 深入解析granularity是什么?颗粒度中文详解

- Deribit API – 入门指南

- REST API命名规范的终极指南:清晰度和一致性的最佳实践

- Go:基于 MongoDB 构建 REST API — Fiber 版

- 免费IP地址查询API接口推荐

- 【2025】AI 占星报告批量生成器|基于 Astro-Seek API 微调 7B 模型,一键输出每日/每周运势

- 微信API接口调用凭证+Access token泄露

热门推荐

一个账号试用1000+ API

助力AI无缝链接物理世界 · 无需多次注册