如何通过三步防止凭证填充攻击(例如 naz.API)- IONIX

什么是凭据填充攻击

凭据填充是一种常见的网络攻击方式,攻击者利用从历史数据泄露事件中获取的用户凭证列表,尝试入侵目标系统。这些凭证通常包含用户名、电子邮箱和密码的组合,并且可以在暗网论坛中轻易获取。

凭据填充攻击如何运作?

凭据填充攻击的核心在于用户在多个平台重复使用相同密码的习惯。攻击者通过自动化工具,在短时间内尝试数百万组泄露的凭证,对多个网站或服务发起批量登录尝试,以获取未授权的访问权限。

naz.API 凭据填充列表是什么?

naz.API 是一个规模庞大的凭据数据库,以其包含大量首次在暗网曝光的凭证数据而闻名。在数字隐私和网络安全领域,naz.API 因其数据量巨大而备受关注。

naz.API 数据规模解析

naz.API 数据集整合了多个来源的凭据填充列表和信息窃取恶意软件日志。这些数据并非来自单一的入侵事件,而是多次数据泄露的聚合成果,进一步扩大了其影响范围。

凭据填充与数据窃取攻击对比

信息窃取类恶意软件通过感染设备,盗取浏览器保存的密码、VPN/FTP 客户端凭证、SSH 密钥、信用卡信息、Cookies、浏览记录以及加密货币钱包等敏感数据。

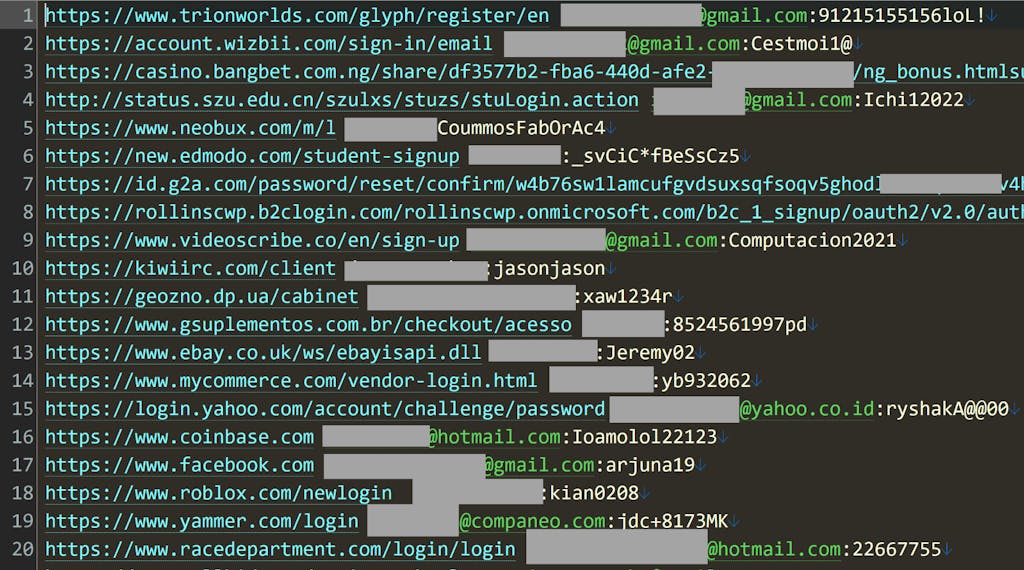

图2 – 窃密日志示例 (troyhunt.com)

与数据泄露事件相比,窃密软件获取的凭证数据更具可靠性,因为它记录了用户实际输入的键位数据及对应的登录页面。而数据泄露事件通常缺乏上下文信息,且多限于单一系统。然而,这些数据可能被用于构建凭据填充列表,当用户在不同服务间重复使用密码时,单次泄露的登录信息可能危及多个平台。

三步防范凭据填充攻击

为了有效预防或减少类似 naz.API 的泄密事件,IT 部门和受影响的服务商可以采取以下措施:

- 部署安全工具:确保安装并正确配置杀毒软件和网页防护工具,同时扩展部署数据丢失防护(DLP)等基础设施级安全方案。

- 利用威胁情报:通过第三方威胁情报服务,识别恶意 C&C 服务器的 IP 地址,并拦截外传的数据流量。

- 实施双因素认证(2FA):为所有用户账户启用双因素认证,以增加额外的安全层。

哪些措施对防御无效?

需要注意的是,密码复杂度对防范窃密软件几乎没有作用。无论密码多么复杂,键盘记录功能都能直接捕获用户输入的内容。因此,仅依赖复杂密码并不能有效防御此类攻击。

降低企业遭受攻击的风险

除了上述措施外,企业还可以通过以下方法显著降低攻击成功率:

- 持续监测暗网威胁情报:安全团队应结合攻击面管理工具,及时掌握凭证泄露和设备失陷的情况。

- 使用密码管理工具:鼓励员工和用户使用密码管理工具,生成并存储强密码,避免重复使用密码。

- 强化终端防护:确保终端设备的安全,通过更新补丁和安全配置减少漏洞。

暗网中不断涌现新的凭据列表,naz.API 虽然规模惊人,但并非首例,也不会是最后一个。企业需要主动应对这一威胁,使用如 IONIX 这样的高级攻击面管理平台,可以自动化监测泄露凭证和潜在风险。

总结

在当今数字化环境中,认知并应对凭据填充攻击至关重要。naz.API 事件为机构安全敲响了警钟。通过强化终端防护、采用密码管理工具以及实施双因素认证三大措施,可以有效降低风险。然而,为了真正抵御不断演变的攻击手法,建议部署集成威胁情报的攻击面管理平台,如 IONIX,以主动识别并消除泄露凭证和设备带来的潜在风险。

原文链接: https://www.ionix.io/blog/naz-api-and-how-to-prevent-credential-stuffing/最新文章

- DRF库详解:用Django轻松搭建功能强大的API服务

- 一文搞懂在 HTTP 如何 one-api 调用,实操指南来袭!

- 探索海洋数据的宝库:Amentum海洋数据探测API的潜力

- 云原生 API 网关 APISIX 入门教程

- Deribit API – 入门指南

- API Key 密钥:深入理解与应用

- 2025年国内免费生成式 AI API 平台大盘点:探索国产大模型的开放能力

- 使用DeepSeek和Claude绘制出高质量的SVG 图片

- Kimi K2 API 调用全指南:解锁国产大模型的强大能力

- Amazon的API描述语言Smithy概述

- 向日葵开放平台:如何让远程办公和支持变得轻而易举?

- 常见的api认证方式:应用场景与优势