锁好大门:4 种最常用 REST API 身份验证方法全景解析

作者:API传播员 · 2025-11-16 · 阅读时间:6分钟

文章目录

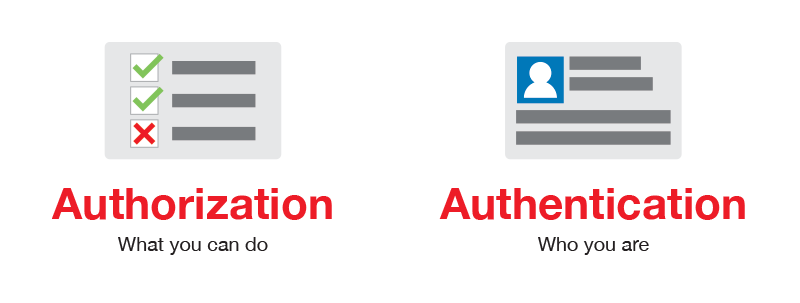

身份验证≠授权。前者是“证明你是谁”,后者是“决定你能干什么”。把二者混为一谈,往往是数据泄露的第一块多米诺骨牌。本文用一张图 + 4 段故事,带你选最适合的钥匙,并悄悄塞 5 颗 AI 提示词彩蛋,让“安全 KPI”也能被自动拆解、跟踪、落地。🛡️

一、概念 5 秒扫盲

| 身份验证 | 授权 |

|---|---|

| 出示驾照 → 证明你是张三 | 钥匙卡 → 只能进 3 楼,不能进老板办公室 |

二、4 把常用钥匙对比

| 方案 | 传输方式 | 安全级别 | 适用场景 | 一句话提醒 |

|---|---|---|---|---|

| HTTP Basic | Base64(usr:pwd) | ⭐ | 内部测试 | 必须 + HTTPS,否则等于裸奔 |

| Bearer Token | Authorization: Bearer <token> |

⭐⭐ | 第一方 SPA/移动 App | 令牌别放 URL |

| API Key | Header/Query | ⭐⭐ | 只读开放数据 | 定期轮换,别写死在前端 |

| OAuth 2.0 | 访问令牌 + 刷新令牌 | ⭐⭐⭐⭐ | 第三方/复杂权限 | 选授权码 + PKCE,一劳永逸 |

下面展开讲“怎么玩”和“怎么踩坑”。

三、HTTP 基本认证 & 承载认证

1. Basic

Authorization: Basic am9objoxMjM0NTY=- 简单到令人发指,但 Base64 可逆,必须套 TLS

- 适合开发/测试或嵌入式设备的一次性配置

2. Bearer

Authorization: Bearer eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9...懒得手写验签?对 代码生成 说“用 Go 写个 Bearer 中间件带刷新逻辑”,秒出可编译代码 + 单测。🚀

四、API Key:一把钥匙开一扇门

- 可放 Header、Query 或 Body,推荐 Header

Authorization: Apikey 1234567890abcdef - 适合“读多写少”的开放 API(天气、汇率、食谱)

- 风险:钥匙泄露 = 永久通行证 → 必须支持“吊销 & 轮换”

轮换策略搞不清?让 代码优化 帮你把“定时任务 + 双密钥缓冲”模板跑一遍,性能与安全兼得。⚡

五、OAuth 2.0:第三方场景的“黄金标准”

1. 核心角色

- Resource Owner(用户)

- Client(第三方 App)

- Authorization Server(发令牌)

- Resource Server(API)

2. 四种授权流(选流不迷路)

| 流 | 适用场景 | 特点 |

|---|---|---|

| 授权码 | 服务器端/移动 Web | 安全最高,支持刷新令牌 |

| 授权码 + PKCE | 原生/SPA | 防授权码截获,2022 后官方推荐 |

| 客户端凭据 | 服务器→服务器 | 无用户参与,快速获取访问令牌 |

| 资源所有者密码 | 受信任第一方 | 风险高,IETF 已不建议 |

3. 令牌种类

- 访问令牌(Access Token):短寿命,≤5 分钟常见

- 刷新令牌(Refresh Token):长寿命,存后端,可一次性吊销

想给老板汇报“OAuth 实施进度”?用 开发任务管理系统 KPI 输入“3 个月内完成授权码 + PKCE 上线”,自动拆解成周任务、人天、验收标准。📈

六、OpenID Connect:给 OAuth 加一张身份证

- 在 OAuth 2.0 之上封装一层“身份令牌”ID Token(JWT 格式)

- 客户端可一次性拿到“访问权限”+“用户资料”(昵称、邮箱)

- 支持会话管理、注销回调、加密身份数据

一句话:如果既需要“授权”又需要“告诉我他是谁”,直接用 OIDC,别再自己拼装 JWT。

七、在 OpenAPI 里声明安全方案

components:

securitySchemes:

bearerAuth:

type: http

scheme: bearer

oauth2:

type: oauth2

flows:

authorizationCode:

authorizationUrl: https://example.com/oauth/authorize

tokenUrl: https://example.com/oauth/token

scopes:

read: Grants read access

write: Grants write access- 文档即代码,前端/网关/测试工具一次解析,全程自动化

- 多方案并存时,用

security: - bearerAuth: [] - oauth2: [read]给出降级顺序

写 YAML 太易出错?把需求句“用 OpenAPI 3.1 描述 OAuth2 授权码流”喂给 代码文档生成器,秒出带注释的规范片段,复制即可用。📄

八、总结:一张图选对钥匙

- 内部测试 → HTTP Basic + TLS(别上生产)

- 第一方 App → Bearer Token(短寿命 + 刷新)

- 只读开放数据 → API Key(Header 传输 + 定期轮换)

- 第三方 / 复杂权限 → OAuth 2.0(授权码 + PKCE)

- 既要授权又要身份 → OpenID Connect

安全没有银弹,只有“合适场景 + 合适钥匙 + 持续巡检”。把重复劳动交给 AI,把精力留给业务创新,才能既快又稳。🌟

原文链接: https://blog.restcase.com/4-most-used-rest-api-authentication-methods/

热门推荐

一个账号试用1000+ API

助力AI无缝链接物理世界 · 无需多次注册

3000+提示词助力AI大模型

和专业工程师共享工作效率翻倍的秘密